廣告詐欺集團SlopAds滲透Google Play商店 藉「隱寫術」遞送詐騙廣告

記者孫敬/編譯

一個名為「SlopAds」的精密行動廣告詐欺集團,已經成功滲透Google Play商店,旗下有多達224款惡意應用程式,在全球228個國家及地區累積超過3800萬次的下載量。這起案件被認為是迄今為止發現規模最廣泛的手機詐欺行動之一。該集團利用隱寫術(Steganography)和多層混淆技術,向用戶裝置推送詐欺性廣告,同時巧妙地避開了偵測機制。

延伸閱讀:三星手機傳零日攻擊資安漏洞 安卓13至16版本用戶應盡快更新

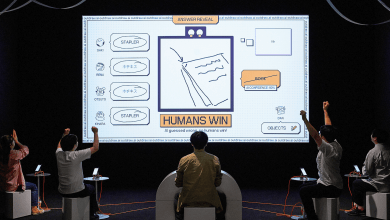

根據資訊安全公司Human Security的分析師報告,這場詐欺行動的幕後黑手展現了驚人的複雜度。他們設計了一套有條件的詐欺系統,只在用戶透過特定的廣告活動下載應用程式時才會啟動,而非透過Google Play商店的自然搜尋下載。這種有選擇性的啟動機制,讓這些惡意應用程式能夠在平台上長期存在,因為它們對一般用戶和自動化安全系統來說,看起來是完全合法的。

研究人員指出,在詐欺高峰期,SlopAds旗下的應用程式每天產生約23億次詐欺性競標請求,流量主要集中在美國(30%)、印度(10%)和巴西(7%),其全球性的影響力和龐大規模,凸顯了駭客集團背後複雜的基礎設施和運作能力。此外,駭客還濫用合法的Google開發工具Firebase Remote Config,藉此獲取加密配置數據,並下載名為「FatModule」的主要詐欺模組,這種利用信任平台掩飾惡意行為的做法越來越普遍。

數位隱寫術,將惡意程式碼藏在PNG圖片中

SlopAds集團最為創新的部分在於惡意程式的傳送方式,他們利用數位隱寫術,將惡意程式碼隱藏在看似無害的PNG圖片檔案中,有效繞過傳統著重於可執行檔案分析的安全掃描方法。

當被感染的應用程式通過了初步驗證檢查,命令與控制伺服器就會透過加密的ZIP壓縮檔,發送4個經過特殊處理的PNG檔案。這些圖片中包含惡意的APK組件,當它們被解密和重新組裝後,就會形成完整的FatModule執行廣告詐欺操作。這種隱寫術的處理手法,使得惡意負載在通過網路安全過濾器和應用程式商店掃描系統時,不會觸發常規的惡意軟體檢測演算法。

此外,FatModule還內建了多項反分析功能,包括偵測安全研究人員常用的調試工具、Xposed模組和Frida儀器工具。該模組還在其程式碼庫中使用了字串加密和打包的原生程式碼,以混淆其真實功能,避免靜態分析工具的偵測。

詐欺行為則發生在隱藏的WebViews中,這些介面會收集完整的裝置指紋數據,包括硬體規格、網路資訊和GPU細節。這些訊息能讓駭客精準地鎖定目標,同時,這些隱藏的介面會自動導航至駭客控制的套現網域,在用戶毫無察覺或互動的情況下,產生虛假的廣告曝光和點擊。

Google目前已從Play商店中移除所有已識別的SlopAds應用程式,並透過Google Play Protect為用戶提供自動保護,即使是從第三方來源安裝已知的惡意應用程式,也會收到警告並遭到封鎖。

資料來源:Cyber Security News

![]()