AI Agent 五大疑慮!雲端架構師的實戰解答(下)|專家論點【黃婉中】

作者:黃婉中(雲端架構師)

在上一篇,我分享了客戶最常擔心的前三個問題:

- 敏感資料外洩

- 測試亂入正式環境

- 員工私下存資料

這次,繼續來看剩下的兩個問題,以及如何收斂成實用原則。

4. 內部筆記會不會不小心給客戶?

有次一個保險公司的客戶問我:「Agent 會不會把我們的內部筆記也寄出去?」

這在 B2C 產業很常見:

- 這個客戶很難搞

- 這單要特別確認過

要是 Agent 沒分清楚,把這些筆記一起寄給客戶,光用想的都覺得很尷尬。

解法:

- 在資料結構上,明確分出像是「僅供企業內部使用」和「可與合作夥伴共享」等內外欄位。

- 在回覆客戶前,加一層檢查,遇到「僅供內部」的內容自動刪除。

重要回覆先交給真人確認,特別是金融、醫療、法律這些高風險產業。

多一層把關,就能避免出糗。

5. 會不會有人用假請求搞垮系統?

惡意用戶最愛這招。

就像有人瘋狂打電話進客服,不是真的要解決問題,而是故意一直拖著客服,讓別的客戶打不通。

在 AI 世界裡,這就像有人不停丟假需求給 Agent,讓它忙著跑流程、查資料,結果資源被耗光,真正的用戶反而得不到服務。

嚴重的話,攻擊者還可能引導 Agent 洩漏系統細節或內部規則。

解法:

- 在入口加驗證:登入、CAPTCHA、限制匿名。

- 設速率限制:同一個帳號或 IP 不准狂打。

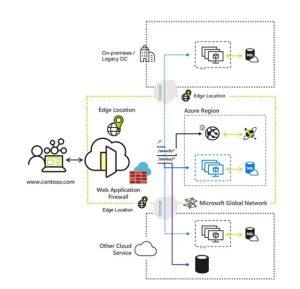

- 部署 WAF(網站應用防火牆,用來攔截異常流量和監控,異常流量一出現就攔下來。

多幾道防線,讓代理不會被攻擊拖垮。

Source: Web Application Firewall (WAF) on Azure Front Door | Microsoft Learn

結語:比起技術,資料治理更是挑戰

5 個問題聽起來不同,背後其實都圍繞著這 3 個概念:權限、隔離、防護。

譬如:

- 資料要分級,敏感資訊只能讓需要的人看到。

- 環境要分開,測試和正式不能混在一起。

- 輸入、輸出要檢查。

- 內外資料要貼標籤、分清楚。

我的觀察是,已經有越來越多的公司使用 Agent,因為能省錢、也能省時間,這種誘因足夠大,趨勢擋不住。

但用得越廣,資安問題就越受關注。

規則做得扎實,大家會覺得安心;規則鬆散,反而會覺得 Agent 是負擔。

所以我常提醒客戶:Agent 技術不是難題,管理才是。

訂好規則,它就會是可靠的同事,而不是失控的麻煩製造者。

延伸閱讀

如果你對這次分享的 AI Agent 感到有趣,或者希望能更熟悉這些實戰應用,那你可能會對這篇文章有興趣:我如何轉職成為雲端解決方案架構師 Cloud Solution Architect

![]()