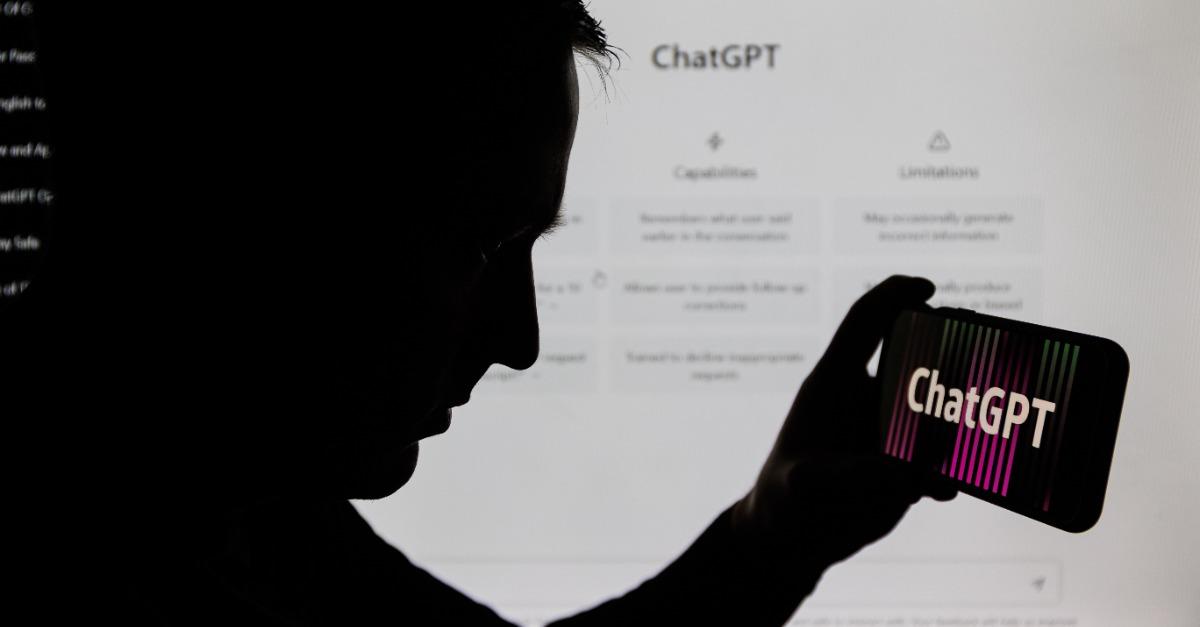

AI正在竊取你的資料!駭客「中間人攻擊」無須權限攻陷ChatGPT、Gemini

記者孫敬/編譯

一項最新的資安研究揭露,包括ChatGPT、Gemini等熱門生成式AI,面臨一種名為「中間人攻擊」(Man-in-the-Prompt)攻擊手法。駭客可利用惡意的瀏覽器外掛程式,在無需特殊權限的情況下,透過操作「文件物件模型」(DOM),植入提示詞、竊取敏感資料與竄改AI回應。

延伸閱讀:Chrome查獲高危險等級「釋放後使用」資安漏洞 安裝更新檔已上線

瀏覽器外掛成攻擊新管道,鎖定LLM核心弱點

這項漏洞源於生成式AI工具與瀏覽器整合的方式,當使用者與AI互動時,提示詞輸入欄位變為可供任何具備基本腳本能力的瀏覽器外掛存取,讓攻擊者能藉由竄改使用者的輸入,或直接在AI介面中插入隱藏指令,來發動「提示注入」(Prompt injection)攻擊。

資安公司LayerX的研究人員指出,這種攻擊模式有效地創造了一個「提示詞中間人」情境,讓攻擊者能在不被察覺的情況下,讀取或寫入AI提示詞。研究證實,即使是僅需基本權限的外掛,也能攻擊包括ChatGPT、Gemini、Copilot、Claude與Deepseek在內的商業大型語言模型(LLM)。由於高達99%的企業用戶至少安裝一個瀏覽器外掛,這項攻擊的潛在威脅特別令人擔憂。

攻擊概念驗證,竊取企業資料與規避偵測

研究人員透過兩項重要的概念性驗證攻擊,凸顯此漏洞的嚴重性。

- 針對ChatGPT的攻擊: 研究人員利用一個被植入惡意程式碼的外掛,透過駭客的指令控制伺服器,在使用者未察覺的情況下,於背景開啟分頁,並透過植入的提示詞查詢ChatGPT,將查詢結果傳送到外部日誌,最後刪除聊天記錄以掩蓋行蹤。這整套攻擊流程皆在使用者工作階段內完成,極難被傳統資安工具偵測。

- 針對Google Gemini的攻擊: 研究人員成功利用此漏洞,從整合了企業工作空間(Workspace)的Google Gemini中竊取資料。即使Gemini的側邊欄是關閉的,惡意外掛依然能夠注入查詢指令,讓攻擊者有能力大規模地竊取企業機密資料,例如電子郵件、文件、聯絡人與共享資料夾等。LayerX已向Google通報此漏洞,並指出Google先前並未針對瀏覽器外掛對Gemini提示詞的風險進行防禦。

企業內網模型面臨更大風險與防禦策略

研究指出,企業內部的LLM特別容易受到此漏洞影響,因為這些模型往往能存取組織的專有資料,包括智慧財產權、法律文件、財務預測等。相較於公用模型,企業內部的AI協作工具通常假設所有輸入都是可信的,因此缺乏文本對抗攻擊(adversarial input)的防禦措施。這種錯誤的安全意識,大幅提高智慧財產權外洩、違反如GDPR、HIPAA等法規的風險,動搖組織對AI工具的信任。

為有效防禦此類攻擊,組織需將資安防護的重心從應用程式層級,轉移到瀏覽器行為檢測上。關鍵防禦策略包括:

- 監控AI工具內的DOM互動:即時檢查是否有異常的腳本操作。

- 對外掛程式進行行為風險評估:不只分析靜態權限,更要監測其動態行為。

- 透過瀏覽器層級的即時保護:防止提示詞在傳輸過程中被竄改。

傳統的以URL為基礎的黑名單阻擋方式,無法保護託管在白名單網域上的內部工具,因此企業必須導入更全面的瀏覽器外掛沙盒與動態風險評估能力,才能有效抵禦此類新型威脅。

資料來源:Cyber Security News

![]()