Perplexity也中標 駭客藉Google廣告植入假Comet瀏覽器惡意連結

記者孫敬/編譯

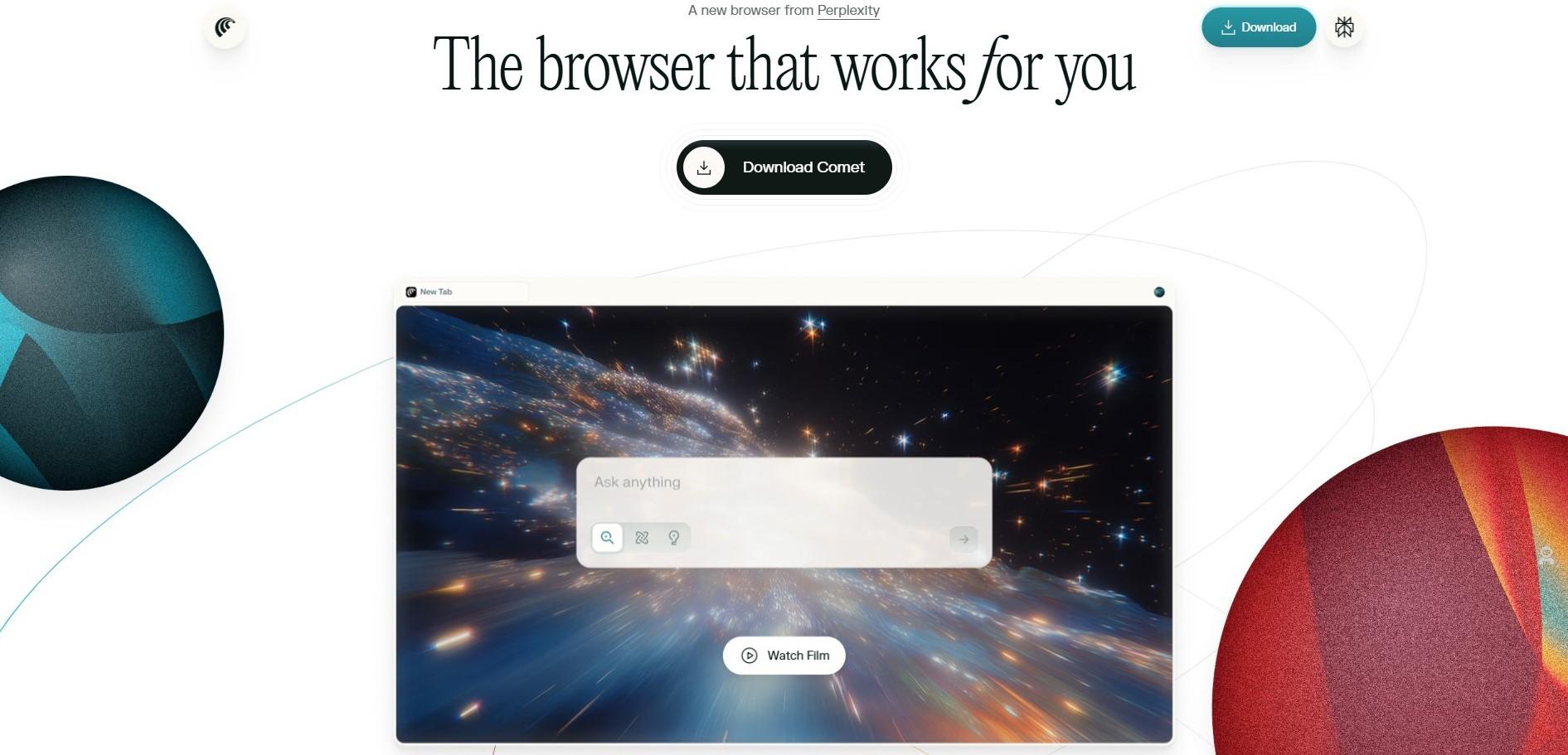

近期,資安界發現一波惡意廣告活動正利用AI搜尋引擎Perplexity;最新推出的Comet瀏覽器知名度,引誘使用者下載惡意安裝程式,散播惡名昭彰的DarkGate密碼竊取木馬。

延伸閱讀:Windows 11更新再傳災情 用戶、IT人員無法藉WinRE進行系統故障排除

Google惡意廣告偽裝誘導下載假Comet瀏覽器

外媒報導,假的Google廣告被放在Google搜尋結果頁面最上方的顯眼位置,並使用如cometswift.com和cometlearn.net等域名,讓人誤以為是Perplexity官方的相關連結。

一旦使用者點擊這些廣告,就會被重新導向至perplexity.page的假登入頁面,該頁面近似Comet瀏覽器的官方網站,提供一個看似無害的下載按鈕。然而,這個按鈕實際連結的,卻是託管在GitHub平台上的惡意檔案。

駭客將惡意安裝檔命名為comet_latest.msi,存放在一個名為richardsuperman的GitHub資料庫中。資安研究人員指出,一旦使用者執行這個檔案,它便會偷偷植入其他惡意軟體。根據資安公司DataDome的威脅研究副總裁Jerome Segura分析,網路遙測數據顯示,該安裝程式會與一個位於icantseeyou.icu的指令與控制(C2)伺服器進行通訊。VirusTotal掃描結果查獲,這次活躍的惡意軟體與以竊取密碼著稱的DarkGate惡意程式高度相關。

跨平台濫用與資安防護建議

這次的攻擊手法是典型的濫用Google廣告與搜尋結果的案例,使用者尋找合法軟體,最終卻被引導至仿冒網站。在此案例中,搜尋Comet瀏覽器的使用者,會看到惡意廣告被置於官方連結之上,最終在一個外觀完全真實的頁面上,下載了惡意程式。

Segura透過LinkedIn分享這個消息,並表示團隊已向Google報告這些惡意廣告。他特別提到,駭客也對其他AI瀏覽器,例如Arc瀏覽器並採取了類似的攻擊策略,證明攻擊者總能快速利用熱門軟體做攻擊。

對GitHub儲存庫的進一步分析,裡面混有俄語程式碼註釋,暗示了開發者的潛在語言背景或來源。該儲存庫名為musical-engine,包含Windows Forms程式碼與上傳的資產,都與該惡意安裝程式相符。

整個事件再次提醒大眾,每當網路出現新興熱門事物時,詐騙分子總是能以極快的速度行動。他們利用軟體的受歡迎程度以及使用者對Google Ads等熟悉平台的信任進行攻擊。因此,最安全的做法,跳過贊助廣告直接透過瀏覽器輸入或前往軟體官方網站下載任何新軟體,才能確保數位安全。

資料來源:Hackread

![]()