【學長姐帶路】網路釣魚攻擊防禦手法

原標《EP48 – 釣魚~釣魚~釣到什麼魚?》

文/資安解壓縮

DBIR 報告

Verizon 的資料外洩事件報告 Data Breach Incident Report,簡稱 DBIR

2021 DBIR 報告連結:https://www.verizon.com/business/resources/reports/dbir/2021/masters-guide/

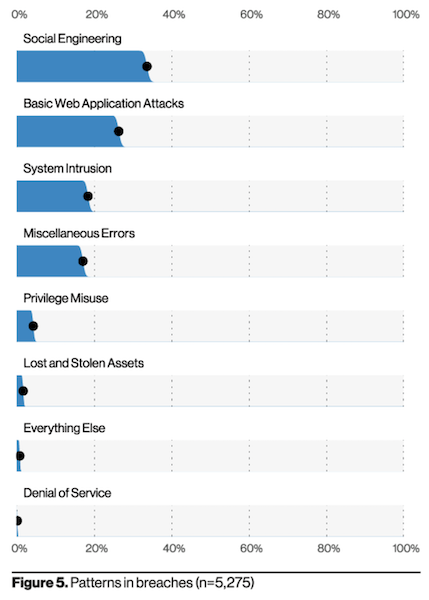

DBIR 整理了過去一年中全球資安事件跟資料外洩事件相關的統計跟數據,我們可以透過觀察這些數據來了解駭客攻擊的一些趨勢。

DBIR 報告顯示,在過去一年發生的資料外洩事件當中社交工程佔了超過三分之一,是最常出現的攻擊模式。社交工程相關的攻擊數量在過去幾年不斷地在增加,依照這個趨勢未來這類型的攻擊只會越來越氾濫而已。

複習:社交工程 Social Engineering

社交工程是利用人性的弱點來進行攻擊,讓攻擊者可以取得目標的資訊或是財產。詐騙就是一種常見的社交工程,攻擊者會利用人性的貪婪透過一些金錢上的誘惑來吸引我們上鉤。

網路上最常見的一種社交工程就是釣魚 Phishing。

釣魚主要的目標通常是帳號密碼、個資或是信用卡號碼這類型的資料,他的形式可能是透過網頁、Email 或是簡訊等等的方式。

簡易的釣魚攻擊過程: 駭客會先架設一個假的網站(ex:假 Facebook 登入頁面),並配合 Email 或是簡訊,傳送一些會吸引你點擊的連結訊息給你想辦法把你帶到這個假網站上,當你上當了在假網站輸入帳號密碼時,駭客就取得你的 Facebook 帳號密碼了。

因為架設網站或是傳送 Email 的成本都非常的低,因此駭客很常會架設很多不同的釣魚網站,並寄出非常大量的釣魚訊息,對他們來說,即便成功率低,但只要他們寄出夠多釣魚信件,就多少會有人上鉤。

釣魚攻擊即服務 Phishing as a Service

我們在不久前跟大家分享美國 Colonial Pipeline 中勒索病毒的新聞中有提到勒索病毒攻擊已經成為了一種服務,任何人都可以在不熟悉駭客技術的情況下付費請駭客幫你用勒索病毒攻擊指定的目標。

釣魚攻擊也有類似的服務,釣魚攻擊即服務 Phishing as a Service 也出現在市面好幾年了。

雖然他們被稱為釣魚服務,但很多時候更像一個釣魚工具包 Phishing Kit,攻擊者在購買了這些工具包以後就可以很輕易的對他的目標發動釣魚攻擊。

釣魚工具

這些釣魚攻擊即服務的功能可以說是非常的完善,以釣魚工具Kr3pto為例,他除了原本就做好的假網站可以讓買家選擇以外,還可以根據客戶的要求來客製化。而且還提供後台介面給購買服務的攻擊者,攻擊者可以透過這個後台來即時的看到有多少人上當點擊了釣魚連結。

Kr3pto 甚至還可以偵測目標的帳號有沒有啟動雙因素認證,如果有的話就會跳出通知提醒攻擊者,讓攻擊者可以透過後台很即時的做出回應,做到攔截雙因素認證碼之類的事情,這是大多數的釣魚網站都做不到的。

根據 Akamai 的State of Internet 報告,Kr3pto 被發現安裝在超過 8000 個網域上。這些數據都顯示這些釣魚攻擊即服務和釣魚工具都被非常大量而且廣泛地使用著。

另一個 Phishing Kit (U-Admin) 的後台,展示了攻擊者可以及時應對的功能(Source: KrebOnSecurity)

除了像是 Kr3pto 這樣針對一般使用者個釣魚工具以外,也有專門攻擊企業員工的釣魚工具,如 Ex-Robotos。

Ex-Robotos 比起 Kr3pto,多了可以躲避企業內部偵測系統的功能,像是他會偵測並且記錄使用者所在位置,這樣未來攻擊者要用蒐集來的帳號密碼登入的時候,就可以想辦法連線到使用者附近的跳板,讓登入記錄不要看起來太異常,這麼做才不會引起企業內部資安系統的注意。

根據 Akamai 最新一期State of Internet 報告的統計,在今年初短短 43 天內(2021/1/1-2021/2/12),有超過 22 萬人造訪過 Ex-Robotos 的釣魚網站。

釣魚攻擊的常見目的

不管是 Kr3pto 或是 Ex-Robotos,他們的主要目標都是取得使用者的密碼

這麼做的目的通常可以分成兩大類,取得這組帳號的控制權,以及取得別的帳號的控制權。

取得這組帳號的控制權

如果攻擊者架設了一個假的 Facebook 網站,那麼在目標上鉤以後他就會取得目標的 Facebook 帳號密碼,攻擊者可以利用這組帳號密碼來取得帳號的控制權。

取得 Facebook 帳號的控制權聽起來不是一個太有殺傷力的行為,但如果一開始攻擊者架設的是目標工作的公司的網頁的話,在目標上鉤以後攻擊者就可以透過目標的帳號入侵目標公司。

情況輕微的話,攻擊者可以進入目標的 Email 帳號中取得一些商業機密之類的情報。

較嚴重的情況下,攻擊者可以利用目標的權限進入目標公司的系統中,放入勒索病毒、惡意程式,讓目標公司全部的檔案都到加密或是癱瘓,這個影響就是非常大的了。

在大公司當中,只要有一個人受到社交攻擊導致他的帳號密碼被駭客知道,就有可能對公司造成很大的危險。這也是為什麼在一開始提到的 DBIR 報告中資料外洩事件最常出現的攻擊模式是社交工程的原因之一。

取得別的帳號的控制權

這類型的攻擊目的主要是建立在大家使用密碼的習慣上。現在太多網站、服務都需要建立帳號密碼,密碼的要求也一個比一個複雜,導致很多人會為了方便、好記就在許多帳號上都使用一樣的密碼。

攻擊者們知道大家會有這個重複使用密碼的習慣,因此在取得目標的一組帳號密碼以後,會對目標進行帳密填充攻擊 Credential Stuffing。

帳密填充攻擊: 攻擊者在許多不同的網站上嘗試竊取來的帳號密碼

舉例來說,如果駭客透過釣魚網站取得了你的 Facebook 帳號密碼,他就會接著在 Google、Apple 等等不同的網站上嘗試這組帳號密碼,因為很多人都有重複使用密碼的習慣,因此這個攻擊手法可以讓攻擊者透過一組帳號密碼入侵多個帳戶,或是透過入侵安全性比較低的網站系統,間接取得安全性很高的網站的使用者權限。

密碼潑灑攻擊 Password Spray

另一個很常見會被攻擊者大量使用的方法。

與帳密填充在概念上有點像,密碼潑灑攻擊做法是去蒐集一些使用者常用的密碼,接著在大量不同的帳號上嘗試這些常用的密碼,看看有沒有人的帳號是說這些常見密碼的。

帳密填充攻擊和密碼潑灑都是可以透過一些腳本或是程式來做到自動化攻擊的。

根據Akamai 報告的統計,在 2020 年當中有超過 1935 億次的帳密填充攻擊,與 2019 年的 460 億次相比成長了 3 倍多,而且這個數字只包含了被 Akamai 偵測蒐集到的攻擊,實際的數字可能比 1935 億還要多。

在這麼大量的攻擊之下,如果沒有保護措施來保護我們的帳號的話,我們都很有可能成為帳密填充攻擊的受害者。

防禦手法

不使用重複、簡單的密碼

當我們每個帳號都使用不同的密碼時,即使一組帳號密碼外洩,那麼受影響的也會只有那個帳號,其他的帳號都可以不受影響,帳密填充攻擊也就對我們無效了。

當我們使用了夠複雜夠安全的密碼,攻擊者在進行密碼潑灑時就不太可能在我們的帳號上成功。

推薦大家使用密碼管理器來保存跟管理自己的密碼,這樣就不用擔心記不起每個帳號的密碼了。

雙因素認證

在開啟雙因素認證的情況下,即使駭客有了我們的帳號密碼,也還需想辦法取得我們手機上產生的雙因素驗證碼才能夠進入我們的帳號,因此透過開啟雙因素認證的方式我們可以讓大量的帳密填充攻擊跟密碼潑灑攻擊變得無效。

雖然前面有提到有些釣魚工具有攔截雙因素認證的功能了,但那些工具目前都還需要攻擊者在後台即時操控應對,這對攻擊者來說攻擊成本跟困難度都是較高的,因此發生的機率會比帳密填充攻擊這類型的手法低很多。

當然,最好的情況是我們可以做到不重複使用密碼,同時又開啟雙因素認證,這樣才可以有最高的安全性,我們真的不小心落入社交工程的圈套時,也才可以把影響降到最低。

※本文由 資安解壓縮 授權勿任意轉載,原文《EP48 – 釣魚~釣魚~釣到什麼魚?》

瀏覽 764 次